في هذا الموضوع سنتحدث عن بعض الطرق التي يستطيع المهاجم معرفة IP السيرفر من خلالها، وهي كالتالي :

1. DNS Server

إذا كنت تستخدم DNS Server على نفس سيرفر الويب، فتأكد دائمًا أنك لم تقم بإضافة IP السيرفر الحقيقي داخله؛ وهي الحالة الشائعة التي يقوم فيها مستخدمو الـ cpanel خاصةً بتشغيل DNS Cluster وربطه بنفس سيرفر الويب، وبالتالي فإن أي تعديلات تقوم بعملها على حساب الـ cpanel يتم إضافتها تلقائيًا بالـ DNS Records على نفس السيرفر؛ فمثلًا إذا أضفت IP جديدًا من الداتا سنتر لسيرفرك وقمت بتعديله من خلال الـ WHM فإن الـDNS Server الآن سيكون مسجلًا به الـ IP الجديد تلقائيًا من خلال الـ cpanel، ويُمكن للمهاجم الحصول عليه بسهولة.

اضغط على الصورة لمشاهدة الحجم الكامل

اضغط على الصورة لمشاهدة الحجم الكامل

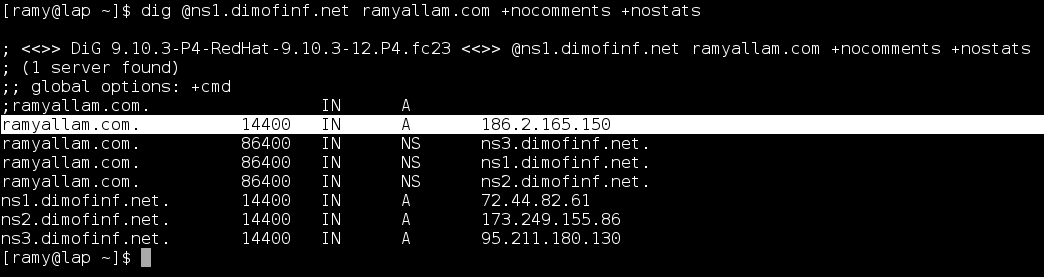

في هذا المثال قمنا بعمل استعلام على الـ DNS Server الخاص بشركة ديموفنف على الدومين ramyallam.com وقد تم استعراض كافة الـRecords.

وأقصد هنا أنك الآن تستخدم DNS Server الخاص بكلاودفلير ولا حاجة ﻹضافة الـ IP الحقيقي داخل الـ DNS Server الخاص بك؛ والأفضل أن تغلق الـ DNS Server القديم تمامًا، أو أن تقوم بإضافة أيبيهات وهمية داخله حتى يقوم المهاجم بالحصول على IP خاطئ.

2. cPanel DNS Templates

إذا رغبت بإضافة قيم وهمية على الـ cPanel DNS Server ليتم عرضها للمستعلم، فيمكنك تعديل الـ Records إلى أيبيهات وهمية من خلال Home » DNS Functions » Edit DNS Zone أو من السيرفر مباشرة وذلك بتنفيذ الأوامر التالية مع تعديل ما يلزم :

sed -i ‘s/REALIP/FAKEIP/g’ /var/named/*.db

service named restart

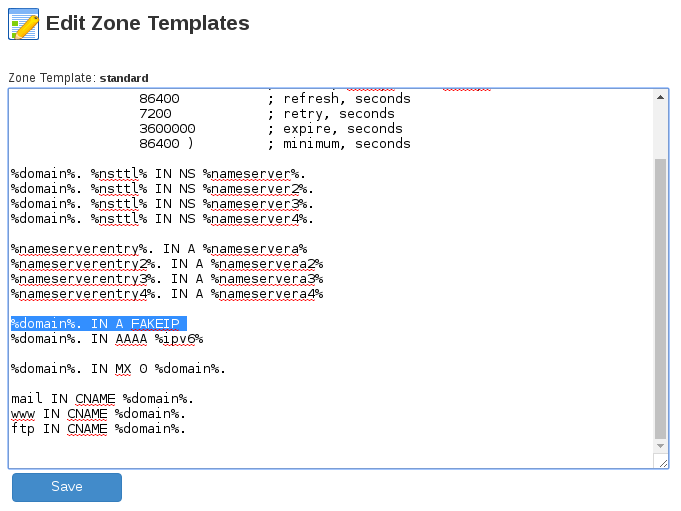

ثم تعديل الـ cPanel DNS Templates من خلال Home » DNS Functions » Edit Zone Templates واستبدال %ip% بالأيبي الوهمي.

نفس الأمر ينطبق مع أي TXT Records، مثل SPF أو MX داخل نفس الـ template، مع مراعاة تعديل الـ 3 templates ( simple, standard, standardvirtualftp ).

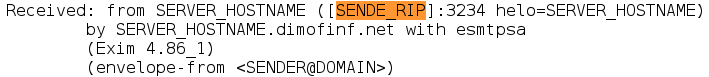

3. Mail Headers

واحدة من أبسط الطرق أن يقوم المهاجم بالتفاعل مع إحدى برمجياتك على الموقع، فمثلًا يقوم بتسجيل حساب لتصله رسالة تأكيد التفعيل على الإيميل، أو يقوم بعمل استرجاع كلمة المرور، وهكذا، وعن طريق Header الرسالة سيجد الـ IP الخاص بسيرفرك.

ولإخفاء الـ IP سيتطلب ذلك تعديل الـ SMTP Server المستخدم لعمل Ignore لبعض محتويات Header الرسالة، فمثلًا إذا كنت تستخدم Postfixفيمكنك تنفيذ التالي :

1. إنشاء ملف /etc/postfix/header_checks وإضافة التالي داخله:

/^Received:/ IGNORE

/^X-Originating-IP:/ IGNORE

/^X-Mailer:/ IGNORE

/^Mime-Version:/ IGNORE

وإن كنت تقوم بالإرسال عبر SSL فيتم إضافة التالي :

/^Received:.*with ESMTPSA/ IGNORE

/^X-Originating-IP:/ IGNORE

/^X-Mailer:/ IGNORE

/^Mime-Version:/ IGNORE

2. إضافة التالي بملف /etc/postfix/main.cf :

mime_header_checks = regexp:/etc/postfix/header_checks

header_checks = regexp:/etc/postfix/header_checks

3. Map Build and Reload

postmap /etc/postfix/header_checks

postfix reload

أما إذا أردت إضافة أيبي وهمي، فيمكنك تغيير محتوى ملف /etc/postfix/header_checks ليصبح

/^\s*(Received: from)[^\n]*(.*)/ REPLACE $1 FAKEMAIL HEADER FAKEHOSTNAME[FAKEIP]

/^X-Originating-IP:/ IGNORE

إذا كانت لديكم أي أفكار أو حلول أخرى، نتمنى أن تشاركونا بها.

Author: Dimofinf Blog